ข่าวประชาสัมพันธ์

Trend Micro เปิดเผยข้อเท็จจริงเกี่ยวกับ แรนซั่มแวร์ WannaCry ที่องค์กรต้องเข้าใจ

ประเด็นสำคัญ

- Trend Micro ตรวจพบมัลแวร์ WannaCry/Wcry เป็นครั้งแรกเมื่อวันที่ 14 เมษายน 2560 ซึ่งสายพันธุ์แรก (RANSOM_WCRY.C) ถูกเผยแพร่ผ่านการโจมตีแบบอี

เมล์ที่ล่อให้ผู้ใช้ดาวน์โหลดมั ลแวร์นี้จากดรอปบ็อกซ์ แม้ว่าจะไม่ใช่สายพันธุ์ที่สร้ างความเสียหายในปัจจุบันก็ตาม - เมื่อวันศุกร์ที่ 12 พฤษภาคม 2560 ที่ผ่านมา พบ WannaCry สายพันธุ์ใหม่ (RANSOM_WCRY.I / RANSOM_WCRY.A) ซึ่งถูกพัฒนามาจากสายพันธุ์ที่

ระบาดเมื่อเมษายน โดยมีการใช้ประโยชน์จากช่องโหว่CVE-2017-0144 ที่รู้จักกันในชื่อ EternalBlue หรือ MS17-10 โดยบั๊กนี้เปิดให้แรนซั่มแวร์ แพร่กระจายตัวเองในลักษณะของเวิ ร์มทั่วทั้งเครือข่ายที่ไม่มี การป้องกัน โดยเมื่อเย็นวันศุกร์ที่ผ่านมา ไมโครซอฟท์เพิ่งออกแพทช์สำหรั บวินโดวส์รุ่นที่ เคยปลดระวางการซัพพอร์ตไปแล้ วสำหรับช่องโหว่นี้ด้วย (ได้แก่ วินโดวส์ XP, วินโดวส์ 8, และวินโดวส์เซิร์ฟเวอร์ 2003) เพื่อช่วยบรรเทาปัญหาที่เกิดขึ้ น - กระบวนการจัดการแพทช์ที่แข็

งแกร่ง ถือเป็นหัวใจสำหรับป้องกันเกิ ดช่องโหว่อย่าง MS17-010 ซึ่งเป็นบั๊กสำคัญที่ทำให้ WanaCry มีอันตรายร้ายแรงมากกว่าแรนซั่ มแวร์ตัวอื่นในขณะนี้ ช่องโหว่ดังกล่าวมีการออกแพทช์ มาตั้งแต่เดือนมีนาคมสำหรับวิ นโดวส์ที่ไมโครซอฟท์ยังซัพพอร์ ตอยู่ แต่ผู้ไม่ประสงค์ดีต่างทราบว่ าการที่องค์กรขนาดใหญ่จะแพทช์ช่ องโหว่ที่รู้จักนั้นต้องใช้ เวลาพอสมควร จึงรีบโจมตีขนานใหญ่ทั่ วโลกในครั้งนี้ ทาง Trend Micro ได้มีคำแนะนำที่โหลดได้ทาง https://www.trendmicro.com เพื่อช่วยให้ธุรกิจต่างๆ ติดตั้งระบบแพทช์ที่สร้ างความปลอดภัยให้แก่ระบบของตั วเองได้อย่างแท้จริง - Trend Micro ได้ให้เครื่องมือสำหรั

บตรวจสอบแรนซั่มแวร์ WannaCry แบบไม่มีค่าใช้จ่าย ซึ่งทูลนี้ใช้ระบบ Machine Learning และเทคนิคอื่นๆ ที่คล้ายกับในโซลูชั่น OfficeScan XG เพื่อแสดงถึ งความสามารถในการปกป้องของทู ลความปลอดภัยบนเอนด์พอยต์ขั้นสู ง ซึ่งนอกจากการปกป้องเอนด์พอยต์ ที่แข็งแกร่งแล้ว Trend Micro ยังได้แนะนำให้ใช้โซลูชั่ นความปลอดภัยที่แข็งแกร่งสำหรั บอีเมล์ เพื่อช่วยป้องกันการติดเชื้อตั้ งแต่เริ่มแรก (76% ของการโจมตีด้วยแรนซั่มแวร์ในปี 2559 เกิดจากการส่งเมล์หลอกลวง) พร้อมกับยุทธศาสตร์การสำรองข้ อมูลที่แข็งแกร่งร่วมกัน เพื่อช่วยกู้คืนระบบจากการโจมตี ของแรนซั่มแวร์ด้วย

คำถามที่พบบ่อย

คำถาม: ตอนนี้เรารู้อะไรเกี่ยวกับ WannaCry/WCry บ้าง?

คำตอบ: ถือเป็นการติดเชื้อแรนซั่มแวร์

คำถาม: ผลกระทบที่เกิดขึ้นมีอะไรบ้าง?

คำตอบ: หลายบริษัทในยุโรปเป็นกลุ่

คำถาม: กระทบใครบ้าง?

คำตอบ: แรนซั่มแวร์ WannaCry สายพันธุ์นี้มุ่งโจมตีระบบวิ

คำถาม: แรนซั่มแวร์ WannaCry ทำอะไรบนเครื่องเราบ้าง?

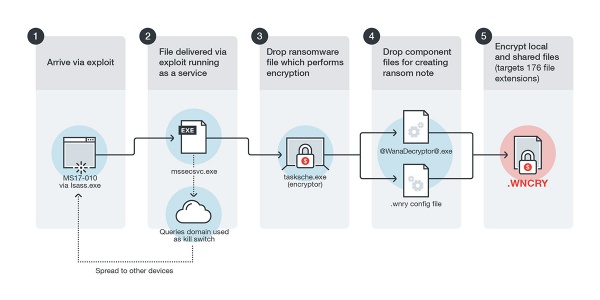

คำตอบ: แรนซั่มแวร์ WannaCry จะตรวจหาไฟล์เป้าหมายกว่า 176 ประเภทเพื่อเข้ารหัสไฟล์ ตัวอย่างประเภทไฟล์ที่ตกเป็

WannaCry ใช้ประโยชน์จากช่องโหว่รหัส CVE-2017-0144 ซึ่งเป็นบั๊กบนโปรโตคอลแชร์ไฟล์

สิ่งที่ทำให้ WannaCry ส่งผลกระทบในวงกว้างมากก็คือ ความสามารถในการแพร่กระจายตนเอง ด้วยพฤติกรรมที่เหมือนเวิร์มนี้ ทำให้ WannaCry สามารถกระจายตัวเองไปบนเครือข่

คำถาม: องค์กรที่โดนเล่นงานแล้ว ควรทำอย่างไร?

คำตอบ: Trend Micro แนะนำให้แยกทุกเครื่องที่ติดเชื้

คำถาม: แล้วเราจะป้องกันภัยเหล่านี้ได้

คำตอบ: WannaCry ได้สะท้อนให้เห็นถึงผลกระทบที่

ต่อไปนี้เป็นแนวทางแก้ไข และแนวทางปฏิบัติที่ดีที่สุด ที่แต่ละองค์กรสามารถนำไปใช้ และวางระบบป้องกันให้ระบบของตั

- เนื่องจากแรนซั่มแวร์นี้อาศัยช่

องโหว่ในเซิร์ฟเวอร์ SMB ดังนั้นการติดตั้งแพทช์จึงจำเป็ นต่อการป้องกันการโจมตีที่เข้ ามาทางช่องโหว่ดังกล่าว ซึ่งแพทช์นี้มีพร้อมให้โหลดมาติ ดตั้งบนระบบวินโดวส์แล้วที่ https://technet.microsoft.com รวมถึงวินโดวส์รุ่นเก่าที่ ไมโครซอฟท์เคยประกาศหยุดการซั พพอร์ตไปแล้วด้วย โดยโหลดได้ที่ https://blogs.technet. microsoft.com ถ้าองค์กรไม่สามารถติดตั้งแพทช์ ได้โดยตรง ให้ใช้ระบบเวอร์ช่วลแพทช์เพื่ อช่วยจัดการแทน - ติดตั้งไฟร์วอลล์ และระบบตรวจจับพร้อมป้องกั

นการบุกรุก เพื่อลดความสามารถในการแพร่ กระจายของมัลแวร์ลักษณะนี้ รวมทั้งการติดตั้ งระบบตรวจสอบการโจมตีบนเครือข่ ายเชิงรุกก็จะช่วยยับยั้ งการโจมตีลักษณะนี้ได้อีกแรงหนึ่ ง - นอกจากใช้ประโยชน์จากช่องโหว่

แล้ว ยังมีรายงานว่า WannaCry ใช้เมล์สแปมเป็นช่องทางในการเริ่ มต้นเข้ามาติดเชื้อบนเครือข่ ายด้วย ดังนั้นจึงควรตรวจสอบอีเมล์ สแปมที่เข้าข่ายหลอกลวงทางจิตวิ ทยา เพื่อจำกัดเมล์ที่อาจมีไวรัสได้ นอกจากนี้ฝ่ายไอทีและแอดมิ นของระบบต่างๆ ควรวางกลไกด้านความปลอดภัยที่ สามารถปกป้องเอนด์พอยต์จากมั ลแวร์ที่เข้ามากับอีเมล์ด้วย - WannaCry มีการฝังโปรแกรมอันตรายหลายตั

วลงในระบบ เพื่อรันกระบวนการเข้ารหั สของตนเอง ดังนั้นระบบไวท์ลิสต์ที่ใช้ เทคนิค Application Control จะช่วยป้องกันแอพพลิเคชั่นที่ ไม่ต้องการหรือไม่รู้จักไม่ให้ ทำงานได้ นอกจากนี้ระบบตรวจสอบพฤติกรรมยั งช่วยสามารถสกัดกั้นการปรับแต่ งระบบได้ด้วย แรนซั่มแวร์มักจะใช้เทคนิคที่ หลากหลายในการแพร่กระจายบนระบบ ซึ่งผู้ที่คอยป้องกันอั นตรายเหล่านี้ควรใช้แนวทางเดี ยวกันนี้ในการปกป้องระบบของตั วเองอย่างสม่ำเสมอด้วย - WannaCry เข้ารหัสไฟล์ที่จัดเก็บบนเครื่

องปัจจุบัน และไฟล์ที่แชร์ผ่านเครือข่ายด้ วย ดังนั้นการคัดแยกชนิดข้อมู ลและการเข้าถึงจะช่วยจำกัดบริ เวณความเสียหายที่เกิดจากข้อมู ลรั่วไหล หรือการโจมตีได้ด้วยการปกป้องข้ อมูลสำคัญไม่ให้โดนการโจมตี โดยตรง - การแบ่งส่วนของเครือข่าย ยังช่วยสามารถป้องกันการแพร่

กระจายของอันตรายลักษณะนี้ได้ จากภายใน การออกแบบเครือข่ายที่ดีตั้งแต่ ต้น จะช่วยจำกัดบริเวณการแพร่ กระจายการติดเชื้อนี้ และลดผลกระทบที่มีต่อองค์ กรโดยรวม - ปิดการใช้งานโปรโตคอล SMB บนระบบที่ไม่จำเป็นต้องใช้ การรันเซอร์วิสที่ไม่จำเป็นทิ้

งไว้ มักเป็นการเปิดช่องให้ผู้โจมตี ค้นหาช่องโหว่สำหรับโจมตีเข้ ามาได้มากขึ้น

คำถาม: เราจะทราบได้อย่างไรว่าองค์

คำตอบ: Trend Micro มีทูลฟรีที่โหลดได้จาก https://www.trendmicro.com/ ที่ช่วยให้องค์กรต่างๆ ตรวจหาช่องโหว่บนโซลูชั่

ลูกค้าของ Trend Micro ได้รับการปกป้องจากภัยร้ายนี้

เรามีชุดของโซลูชั่นที่ให้

- เทคโนโลยีการอัพเดตการตั้งค่า และความปลอดภัยแบบ Next-Gen – ลูกค้าของ Trend Micro ที่ใช้โซลูชั่น OfficeScan และ Worry-Free Business Security รุ่นล่าสุด สามารถอุ่นใจได้ว่า จะได้รับฟีเจอร์ใหม่ทั้ง Predictive Machine Learning (บน OfficeScan XG และบริการ Worry-Free) และฟีเจอร์การป้องกันแรนซั่

มแวร์ อยู่ในผลิตภัณฑ์ของตนเองเรียบร้ อย ซึ่งคุณสามารถดูรายละเอียดเพิ่ มเติมเกี่ยวกับการตั้งค่าให้ เหมาะสมกับการป้องกันแรนซั่ มแวร์ได้มากที่สุดจาก https://success.trendmicro. com/solution/1112223 - Smart Scan Agent Pattern และ Office Pattern Release: Trend Micro ได้เพิ่มข้อมูลสายพันธุ์มัลแวร์ และการตรวจจับโปรแกรมอั

นตรายใหม่ๆ ลงในข้อมูลแพทเทิร์นดังต่อไปนี้ สำหรับทุกผลิตภัณฑ์ที่ใช้ข้อมู ลแพทเทิร์นนี้แล้ว

o Smart Scan Agent Pattern – 13.399.00

o Official Pattern Release (conventional) – 13.401.00

- Trend Micro Web Reputation Services (WRS) มีการเพิ่มข้อมูลเซิร์ฟเวอร์สั่

งการของแฮ็กเกอร์ หรือ C&C เพิ่มเติม

- Trend Micro Deep Security และ Vulnerability Protection (รู้จักกันก่อนหน้านี้ในชื่อ IDF Plug-in for OfficeScan) ซึ่งลูกค้าที่อัพเดต Rule ล่าสุดแล้ว จะได้รับการปกป้องอีกระดับสำหรั

บวินโดวส์หลายรุ่นพร้อมกัน ซึ่งรวมถึงรุ่นที่ไมโครซอฟท์สิ้ นสุดการซัพพอร์ตแล้วอย่าง XP, 2000, 2003 ด้วย โดย Trend Micro ได้ออก Rule สำหรับป้องกันภัยใหม่ดังกล่าวดั งนี้

o IPS Rules 1008224, 1008228, 1008225, 1008227 – ซึ่งรวมเอาแพทช์อย่าง MS17-010 และการปกป้องเพิ่มเติมที่ป้องกั

- Trend Micro Deep Discovery Inspector ลูกค้าที่ใช้ Rule รุ่นล่าสุดจะได้รับการปกป้องขึ้

นมากอีกระดับจากช่องโหว่ที่มี การใช้ประโยชน์ในการโจมตี โดยทาง Trend Micro ได้ออก Rule เพิ่มเป็นทางการสำหรับการป้องกั นเชิงรุกดังนี้

o DDI Rule 2383: CVE-2017-0144 – Remote Code Execution – SMB (Request)

- Trend Micro TippingPoint filter ดังต่อไปนี้ได้รับการปรับปรุ

งเพื่อการป้องกันที่ดีขึ้น ได้แก่

o Filters 5614, 27433, 27711, 27935, 27928 – ที่ครอบคลุมถึง MS17-010 และการป้องกันการโจมตีด้วยการรั

o ThreatDV Filter 30623 – ช่วยจำกัดการสื่อสารขาออกแบบ C2

o Policy Filter 11403 – ให้การปกป้องมากขึ้นอีกระดับต่